IPv6简单走两步

拓扑及需求

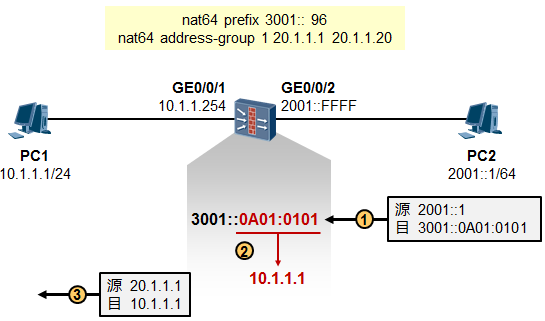

- PC1是IPv4网络的一个节点,处于Trust安全域。

- PC2是IPv6网络的一个节点,处于Untrust安全域。

- 在防火墙上完成NAT64的配置,使得PC2能够主动发起流量访问PC1。

配置及实现

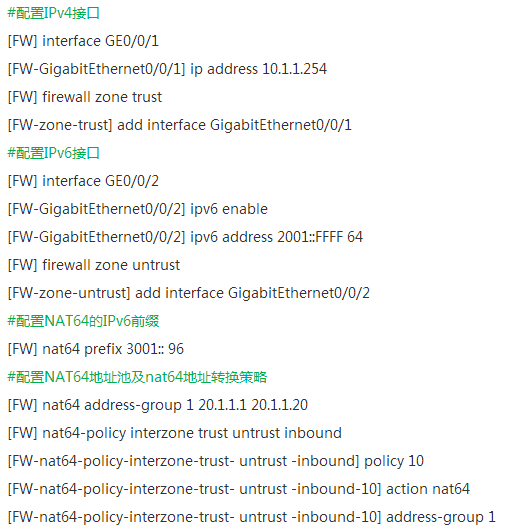

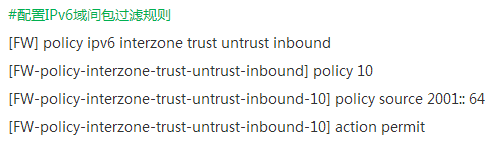

FW的配置如下:

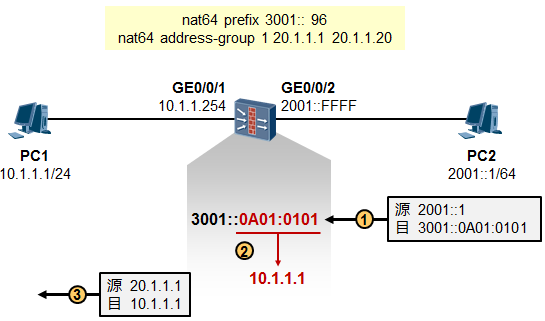

完成配置后,PC2即可访问PC1,但是问题是,PC2用什么目的地址来访问PC1?

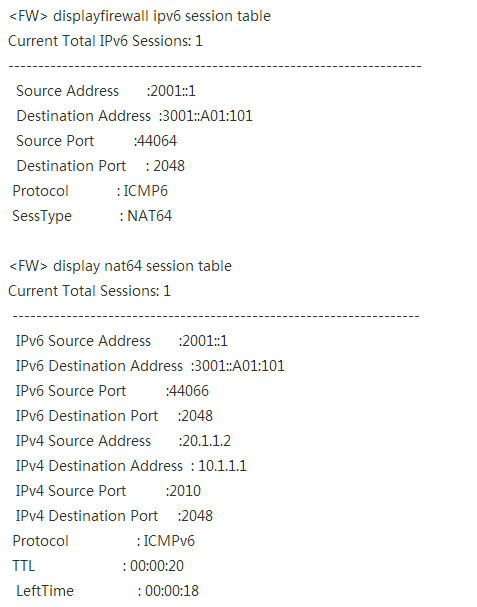

PC2使用3001::0A01:0101这个地址来访问PC1,但是为什么是这个地址?3001::/96这个前缀是我们再配置的时候指定的,而这个目的地址的最后32bits也就是0A01:0101,换算成10进制就是10.1.1.1,因此当防火墙收到目的地址为3001::0A01:0101的IPv6数据包时,根据该地址的最后32bits计算得到IPv4地址, 这就是协议转换后的IPv4目的地址,而IPv4源地址则从NAT64地址池中挑一个。

其它参考文章:

华为USG防火墙通过nat64 ipv6用户访问内网ipv4服务